Tous nos articles

Démystifier Docker : Votre Guide Ultime pour 2024

Les Fondamentaux des Conteneurs : Une Introduction Essentielle Si vous voulez définir…

Mettre en Place son Environnement Docker

Que vous choisissiez Windows ou Linux comme plateforme de déploiement, ce chapitre…

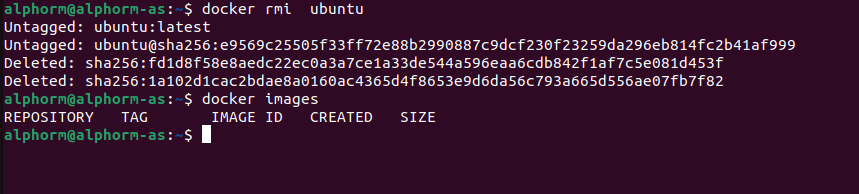

Les commandes Docker

Bienvenue dans le cœur battant de Docker ! Dans ce chapitre, nous…

Whonix : Pour un anonymat complet

Whonix (Anciennement Tor Box) est un système d'exploitation basé sur Debien et…

Qu’est ce que c’est Azure RMS et Azure Information Protection ?

Nous allons voir aujourd’hui un service qui réponds à plusieurs questions en…

Comprendre le réseau sous Docker 1/2 : le Bridge

Ceci est le premier article sur la gestion du réseau sous Docker.…

Comprendre l’IP Reputation sous Stormshield

Bonjour à tous. Aujourd’hui nous allons parler de la réputation des machines…

Comment créer un Cluster Apache Actif/Passif

Bonjour à tous, Aujourd’hui nous allons parler de clustering de nos serveurs…

Comprendre et utiliser l’Exploit Database

Exploit Database est une base de données d'exploits et de Papers pouvant…

Cyberattaque mondiale : quel impact pour les entreprises et les administrations ?

La récente cyberattaque WannaCry questionne à nouveau le niveau de sécurité informatique au…

Comment appréhender les formations en sécurité sur Alphorm?

Bonsoir les Alphormeurs :)Je vous remercie tout d'abord de votre fidélité et…

Comprendre les phases d’un test de pénétration

Bonjour tout le monde, Aujourd'hui nous allons pouvoir aborder ensemble le sujet…