Sommaire

Bonjour tout le monde,

Aujourd’hui nous allons pouvoir aborder ensemble le sujet des tests de pénétration au niveau des réseaux sans fils.

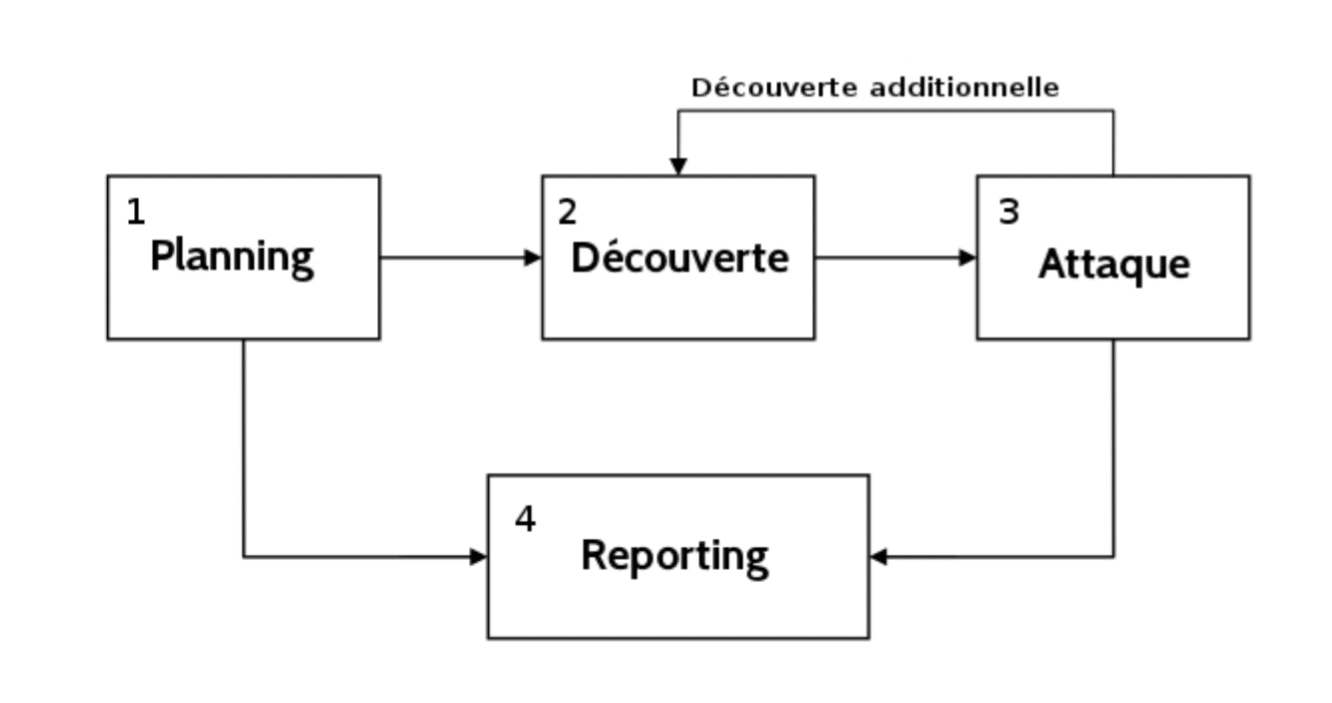

Il existe 4 phases ou étapes pour le pentesting : phase de planning, phase de découverte, phase d’attaque puis finalement la phase de reporting.

On illustre les phases du pentesting dans le diagramme suivant :

1- Phase de planning

Cette phase comprend ce qui suit : • La portée du test : le pentesteur doit coopérer avec le client pour définir une portée faisable et donner la quantité maximale d’informations sur la sécurité du réseau à tester. Les informations suivantes doivent être rassemblées : la localisation du test de pénétration, un nombre approximatif des APs et des clients sans fil déployés, les réseaux sans-fil inclus dans le test, est ce que l’exploitation est dans la portée du test ? Est ce que les attaques contre les utilisateurs sont dans la portée du test ? Et est ce que les attaques DoS (Denial of Service) sont dans la portée du test ? • L’estimation de l’effort : basée sur la portée définie, l’attaquant devra donc estimer la quantité de temps requise. La re-définition de la portée peut être requise après cette estimation, car l’organisme peut disposer de ressources limitées en termes de temps et de budget. • La Légalité : Avant de commencer un test de pénétration, le client doit autoriser le test. Celà doit expliciter le test qui va être fait et définir clairement le niveau d’indemnité, d’assurance et de limitations de portée. La plupart des sociétés disposent d’un agrément NDA (Non-Disclosure Agreement) qui définit les actions à entretenir avec les informations classifiées de la société en sujet.

Après s’être mis d’accord sur ces points avec le client, le pentesteur peut commencer le travail pratique, qui commence par la phase suivante.

2- Phase de découverte

Durant cette phase, le but est d’identifier et d’appliquer les caractéristiques aux appareils sans fil et les réseaux sans fil dans la portée. En bref, les objectifs de cette phase sont les suivantes : • Énumérer les réseau sans-fil cachés et visibles dans la zone. • Énumérer les appareils dans la zone, ainsi que ceux connectés au réseaux cibles. • Cartographier les portées des réseaux, d’où est ce qu’ils sont joignables, est ce qu’il y a des places d’où un individu malicieux peut lancer des attaques, comme par exemple un café. Toutes ces informations doivent être enregistrées. Si le test est limité à la performance de la reconnaissance seulement, le test va se terminer ici, et le testeur pourra tirer des conclusions basées sur ces informations. Quelques déclarations utiles pour le client sont comme suit :- Le nombre d’appareils qui ont des associations avec des réseaux ouverts et le réseau de l’organisme.

- L’existance de cryptage fragile ou léger.

- Les ondes des réseaux mis en place sont très forts.

3- Phase d’attaque

Une fois la reconnaissance effectuée, l’exploitation doit être effectuée pour la preuve de concept. Si l’attaque est effectuée dans le cadre d’une équipe rouge ou d’une évaluation plus large, alors l’exploitation devrait être effectuée pour accéder au réseau aussi répétitivement que possible. Durant la phase d’attaque, ce qui suit doit être exploré :- Tester la sécurité physique avant tout : Tester l’accès physique aux serveurs/systèmes d’information de l’organisme.

-

- Attaquer l’infrastructure : Si on arrive à gagner accès à travers le cracking du cryptage, on effectue un test de pénétration standard s’il est dans la portée..

- Ce qui suit doit être fait au minimum : le scanning des ports; l’identification des services en exécution; énumération de tous les services ouverts comme des services non authentifiés FTP, SMB ou HTTP ; exploitation de tout service vulnérable identifié.

- Compromission des clients, attaques dirigées vers les clients : Après avoir énuméré et testé tous les réseaux sans-fil, des attaques directes sur les clients peuvent être exécutées.

- Trouver les clients vulnérables

- Trouver les clients non autorisés

4- Phase de reporting

Finalement, à la fin du test, il est nécessaire de reporter les résultats du test de pénétration au client. Il est important que le rapport représente la qualité du test sachant que le client ne va voir que le rapport, une attention particulière doit être donnée à ce rapport comme l’attention donnée au test. Ce qui suit est un structure de rapport :- Résumé sur la gestion/le management

- Résumé technique

- Résultats : — Description de vulnérabilité — Sévérité — Appareils affectés — Types de vulnérabilités : logiciel/matériel/configuration — Remèdes et solutions

5- Les approches du pentesting

Il y a trois approches pour les tests de pénétration, et ces approches dépendent du fait de ce qu’une société veut tester, si la portée est de simuler une attaque d’une personne interne (collaborateur, administrateur, …) ou d’une source externe. La différence entre les deux est la quantité d’information donnée au testeur de pénétration sur le système en question. Les trois approches au pentesting sont :- Pentesting Black-Box : Le scénario est simulé à celui d’un attaquant externe, donnant un tout petit peu d’informations sur les systèmes à tester (à l’exception des intervalles d’adresses IP ou le nom de domaine). Le testeur de pénétration est laissé seul pour accumuler la plus grande quantité possible d’informations sur le réseau/système cible, qui peuvent être utilisées pendant le pentesting. L’attaque commence par l’extérieur de l’entreprise cliente.

- Pentesting White-Box : Le testeur de pénétration a la connaissance complète sur le réseau/système cible, incluant le schéma d’adresses IP, code source, détails des OS… Celà peut être considéré comme une simulation d’une attaque exécutée par une personne interne à la société qui dispose des informations précédentes. L’attaque commence à l’intérieur de l’entreprise cliente.

- Pentesting Gray-Box : C’est une approche hybride des deux approches précédentes. Le testeur dispose normallement d’informations limitées à propos du réseau/système cibles, pour minimiser les coûts et les erreurs de la part du testeur. Cracking du cryptage : La première étape est de récupérer les clés pour tout réseau vulnérable identifié.

Merci Beaucoup Hamza KONDAH pour toutes ces éclaircissements sur comment comprendre les phases de test d’un test de pénétration, Très Bénéfique .

Bonjour, Mr HAMZA, question: J’ai souvent remarqué dans vos labs de formation sur Expert Métasploit ; vous avez toujours utilisé l’adresse IP local pour faire votre Paylod( une fois que la cible clic dessus , tu as accès à son ordinateur) maintenant comment faire pour un ordinateur distant de toi en ne connaissant pas son adresse IP local ? Merci bien