Exploit Database est une base de données d’exploits et de Papers pouvant être récupérés et exploités par des pentesteurs, mais aussi dans un cadre de veille en Cyber Sécurité.

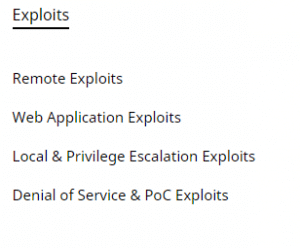

On dispose donc d’une liste d’exploits assez vaste :

On peut retrouver des exploits qui peuvent être utilisés à distance (Catégorie Remote), les exploits avec un accès préalable à la machine cible (Catégorie Local), des exploits web, des exploits de type déni de service et des shellcode, qui représentent des codes binaires exécutables (Catégorie Shellcode).

Sachant que vous pouvez affiner votre recherche selon votre besoin au niveau de l’onglet « Search » :

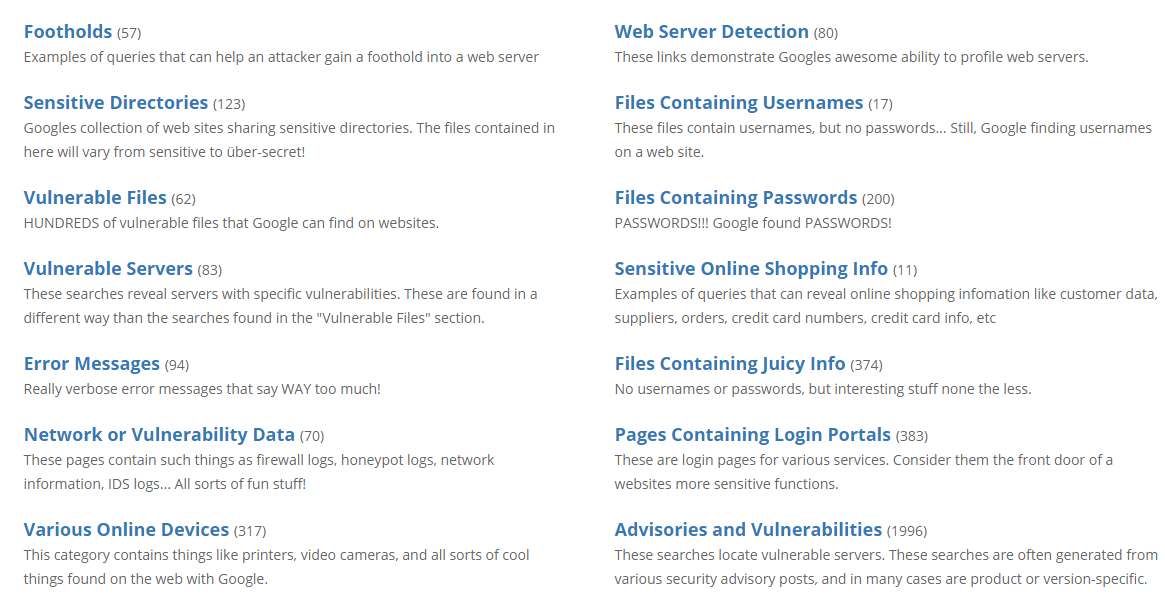

Le site possède aussi un volet consacré au Google Dorks, qui n’es autre que l’exploitation du moteur de recherche google permettant d’en faire sortir des informations sensibles (Passwords, Logs, Backups …), sites vulnérables etc..

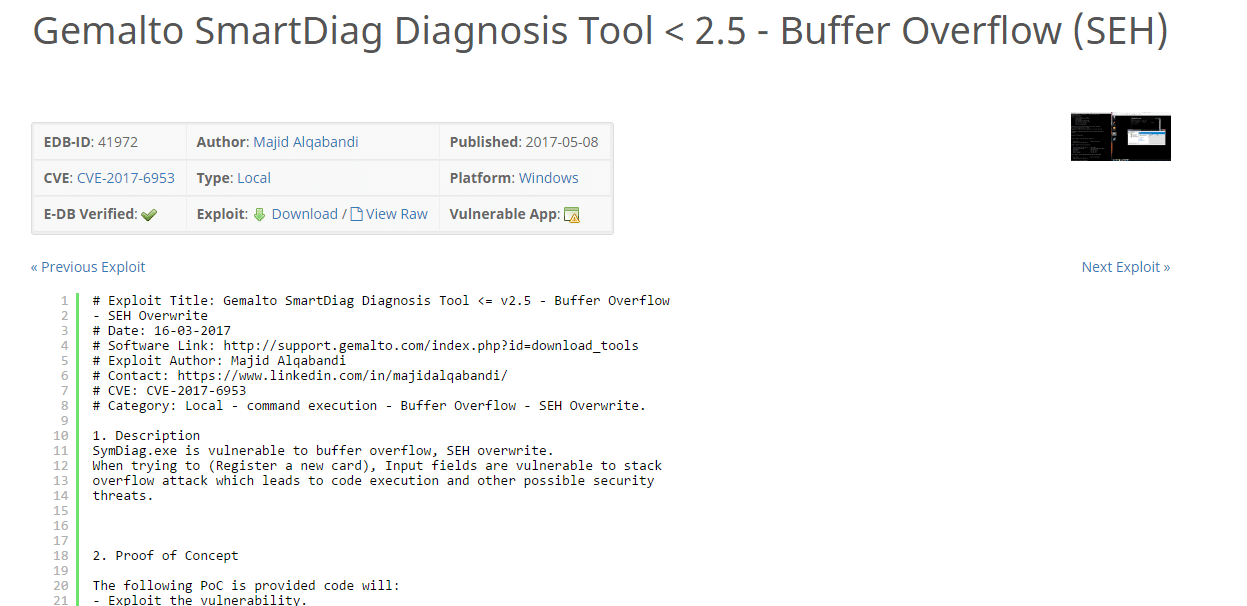

Exploit Database est une base de données CVE-Compatible, ce qui permet de retrouver et d’effectuer des recherches relatives aux CVE.

Retrouvez toutes mes formations Hacking sur Alphorm.com

Bonjour la team Alphorm,

Toujours un plaisir de vous suivre à travers vos formations et je viens de découvrir aujourd’hui le Blog,

Merci pour l’ensemble de connaissance que vous nous transmettez.

Je suis hors sujet mais simplement pour vous dire que vos contenue sont riches, et s’adresse à des gens qui aiment apprendre,

le seul inconvénient c’est que lorsque l’on commence chez vous on ne veut plus s’arrêter, notre sommeil est altérée par la montagne d’information,

Bref encore merci j’essaierai de laisser un commentaire à chaque formation terminée, mais pour le moment je suis 100% satisfait.

J’étais dans mon adolescence très passionnée, mais le monde pro rend mou..on se contente de surfer sur des couches applicatives sans comprendre les moteurs qui se trouvent en dessous,

Merci à l’ensemble des professeurs, aucun autre organisme ne propose des contenues si précis

Respectueusement,

PS> delete msg si hors sujet, simplement je suis repartis pour naviguer sur les liens que vous fournissez même ici..